Bilgi Güvenliğinde Farkındalık

Bu yazımız ile kullanıcılarımızın Bilgi Güvenliği farkındalık seviyesini arttırarak güvenlik risklerinin anlaşılması, geçmişte ve günümüzde sıklıkla karşılaşılan saldırı teknikleri hakkında bilgilenip kurum/kişisel hedefli saldırılara karşı korunma yöntemleri hakkında bilinçlenmesini hedeflemekteyiz.

Varlık ve Bilgi Nedir?

Varlık: Kuruluş için değeri olan her şeyi varlık olarak nitelendirebiliriz.

Örneğin:

- Donanımlar: Server, laptop, yazıcı vb.

- Yazılımlar: SAP, MS Office yazılımları vb.

- Altyapı: İnternet, elektrik, klimna vb.

- İnsanlar

Bilgi: Diğer önemli ticari varlıklar gibi bir işletme için değeri olan ve bu nedenle uygun olarak korunması gereken bir varlıktır. Bilgi, şirket içerisinde değişik formlarda bulunabilir.

Örneğin:

- Ajandalara aldığımız notlar

- Fiziksel veya dijital belgeler

- E-posta

Bilgi Güvenliği Nedir?

Bilgi güvenliği; bilginin yetkisi olan kişiler tarafından, ihtiyaç duyulduğu anda, tam ve doğru olarak kullanılabilir olmasıdır.

Bilgi güvenliğinde 3 temel kavram vardır;

- Gizlilik: Bilginin sadece yetkili kişilerce görülmesi.

- Bütünlük: içeriğinin doğru, güncel ve geçerli olması.

- Erişilebilirlik: Bilginin ihtiyaç duyulduğu anda erişilebilir olması.

İnternet bankacılığına ait hesap bilgilerimiz bir saldırganın eline geçince gizlilik, bir dosyanın içeriği saldırgan tarafından değiştirildiğinde bütünlük, bir dosya ya da web sayfasına erişim engellendiğinde erişilebilirlik ihlal edilmiş olur.

Bilginin korunması için ne yapılmalıdır?

Bilginin korunması için;

- Gizliliğinin gözetilmesi,

- Bütünlüğünün garanti altında tutulması ve

- Gerektiğinde erişilebilir durumda olmalıdır.

Bu üç temel güvenlik öğesinden herhangi biri zarar görmesi durumunda güvenlik zafiyeti oluşur.

Bilgi Güvenliğinin Önemi

Kurumlarda bilgi güvenliğinin sağlanması kurumun imajı, güvenilirliği ve faaliyetlerinin devamı açısından kritik önemdedir.

Bilgi eksikliğinden kaynaklanabilecek insan hatalarını ve teknolojinin yanlış kullanılması risklerini azaltmak, bireylerin bilgi güvenliği tehditleri ve sorunlarından haberdar olabilmesi ancak Bilgi Güvenliği Forkındalığı ile mümkündür.

Bilgi güvenliğinin sağlanabilmesi için, kurum çalışanları ve kurumun veri-alışverişinde bulunduğu tüm paydaşlarının bilgi güvenliği konusunda yeterli farkındalığa sahip olması zorunludur.

İnsan faktörü ile ilişkili bilgi güvenliği risklerini hiçbir zaman bütünüyle ortadan kaldırmak mümkün olmasa da, iyi planlanmış bir farkındalık faaliyeti ile güvenlik risklerinin kabul edilebilir bir seviyeye çekilmesi sağlanabilir.

Bilgi Güvenliğinin Hedefleri

- Şirketin güvenilirliğini ve temsil ettiği makamın imajını korumak.

- Şirket çalışanlarına firmanın güvenlik gereksinimlerine uygun şekilde hareket etmesi konusunda yol göstermek.

- Yapılan işlerin devamlılığını sağlamak ve kayıpları en aza indirmek.

- Şirkete ait varlıkların her koşulda gizliliğini, erişilebilirliğini ve bütünlüğünü sağlamak.

Bilgi Güvenliği ve Kullanıcı Sorumluluğu

Bir bilgi varlığını oluşturan, ileten, inceleyen, işleyen, saklayan her birim ve kişi; bilgi varlığının güvenliğinden sorumludur.

Unutulmamalıdır ki 'Bilgi Güvenliği sadece Bilgi Teknolojileri Departmanı veya Bilgi Güvenliği Birimi'nin sorumluluğunda değildir.' Çalışanlar, şirkete ait bilgileri de kendi bilgileri gibi korumak ve şirketin Bilgi Güvenliği politikalarına uymakla yükümlüdür.

Disiplin Esasları ve Cezaları

Bilgi güvenliği kurallarına aykırı bir durum oluştuğunda Disiplin Esasları dokümanında yer alan yaptırımlar uygulanmaktadır.

Çalışan, görevinde, işyerindeki davranışlarında, diğer çalışan ve yöneticileri ya da müşteri ile ilişkilerinde, iş disiplinine ve işyeri düzenine uygun hareket etmekle, disiplin ve düzene aykırı davranışlardan kaçınmakla ve iş etiğine uymakla yükümlüdür.

Bu yükümlülüklere aykırı davranan çalışan hakkında Şirketin 4857 sayılı İş Kanunu'nun 25 inci maddesindeki hakları saklı kalmak üzere, aşağıda yer alan disiplin esasları cezaları verilebilir:

- Uyarma: Performans prim kesintisi/kınama cezası kadar ağır yaptırımı olmamakla birlikte, çalışana görevinde ve davranışlarında daha dikkatli ve özenli olması gerektiğinin yazılı olarak bildirilmesidir.

- Performans Prim Kesintisi/Kınama: Uyarma cezası kadar hafif olmamakla birlikte, çalışanın iş sözleşmesinin feshini gerektirecek kadar ağır olmayan fiil ve hallerde çalışana performans prim kesintisinin yazılı olarak bildirilmesidir. Performans primi uygulamasına dahil olmayan çalışan için performans prim kesintisi cezasına eş düzey olmak üzere kınama cezası uygulanır.

- Ünvan tenzili: Denetleme, inceleme, soruşturma kapsamında; çalışanın bir alt unvana geçirilmesine dair karar alınmasıdır.

- İşten Çıkarma: Çalışanın, iş ilişkisinin 4857 sayılı İş Kanununda belirtilen hükümler doğrultusunda geçerli nedenle veya haklı nedenle sona erdirilmesidir.

Güvenlik Zafiyetleri

Güncel Olmayan Uygulamalar ile Gelen Tehditler

Telefon, tablet, akıllı saat ve bilgisayarlarda kullanılan eski işletim sistemleri ve uygulamalar, güncelleme almadıkları için, zafiyet barındırmaktadır. Bu nedenle ilgili cihazlar için en güncel ve güvenli işletim sistemi ve uygulamalar kullanılmalıdır.

Ek olarak, lisanssız hiçbir ürün kullanılmamalı ve sistemlerde tutulmamalıdır. Crack (Yazılım kırma araçları) kullanılarak lisanssız ürünlerde düzenleme yapılmamalıdır. Crack bir programın veya bir dosyanın güvenlik sisteminde bir açığı bulup, o açığı kullanarak o dosyayı ya da programı değiştirme işlemidir.

Eksik Güvenlik Tedbiri ile Gelen Tehditler

Cihazlarda yazılımsal ve donanımsal antivirüs gibi güvenlik ürünlerinin kullanılmaması:

- Tüm güvenlik ürünleri (Antivirüs, Siber tehdit avlama ajan uygulamaları vb.) güncel olmalı ve anlık koruma sağlamalıdır.

- Bu güvenlik ürünleri, taşınabilir diskler (usb vb.) sisteme takıldığında da anlık olarak tarama yapabilmelidir.

Bu ürünlerin kullanılması %100 güvenlik yine de sağlamayahilir ancak kullanılmaması sizi ciddi risklerle karşı karşıya bırakacaktır. Bu nedenle lisansh, anti virüs yazılımı edinilmelidir.

İnsan Zafiyetleri ile Gelen Tehditler

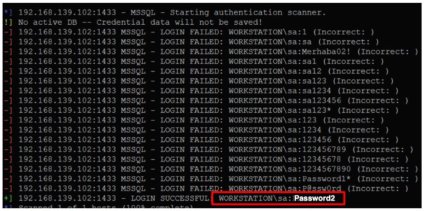

Zayıf şifre kullanımı ve şifre paylaşımı:

- Basit şifreler hemen kırılır! Her ortamda güçlü ve karmaşık şifreler kullanılma!, ve telefon gibi kişisel cihozlannızda dahi varsayılan şifreler kesinlikle değiştirilmelidir.

- Hesaplarımızın güvenliğini kişisel bilgilerimizi içermeyen, daha kompleks şifrelerle sağlamalıyız. Farklı platformlar için farklı şifreler kullanmak, şifrenin ele geçirilmesi durumunda diğer hesapların da ele geçirilmesini engeller.

- Şifreler kişilere özeldir, kimseyle paylaşmaymiz!

İnsan Zafiyetleri ile Gelen Tehditler

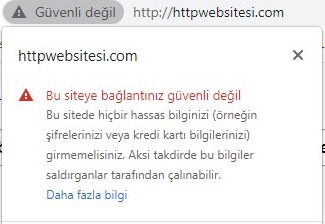

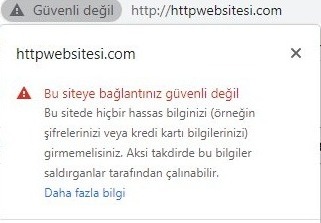

Güvenli olmayan web sayfalarında gezinme ve güvensiz protokol ve iletişimin kullanılması:

- HTTP, FTP, SMTP, POP3, TELNET vb. güvensiz protokoller yerine, güvenli olan HTTPS, SFTP, SSH, POP3S protokoller kullanılmalıdır.

Unutmayın!

http ile başlayan sitelere yapılan veri girişi (şifre, tc kimlik no, mail vb.) rahatlıkla toplanabilir. Güvenli bağlantı işareti olan site erişimleri tercih edilmelidir.

- Güvenli sertifikası olmayan sitelerde gezinilmemelidir.

Şirket dışına göndereceğiniz gizli ya da önemli datalarmızi şirket içinde oluşturulan ve korunan SFTP adresi üzerinden paylaşılarak güvenliği arttırabiliriz.

Güvenli olmayan kanallardan ağ bağlantısı yapmak:

Kurum dışı ortak kablosuz ağlar veya parola korumasız ücretsiz kablosuz ağlarda verilerinizin izlenmesi riski yüksektir.

Kritik işlemler, güvenli olduğundan emin olunamayan kamuya açık kablosuz ağlar üzerinden yapılmamalıdır.

Bilgisayarlarda taşınabilir medyaya (USB, flash bellek vb.) izin verilmesi:

- Saldırgan, harici medya üzerinden 5 sn içinde tüm datalarınızı şifreleyebilir ve ağdaki tüm cihazlara sıçrayabilir.

- Verilerin kopyalaması ve silinmesi mümkündür.

- Ayrıca, daha sonra tekrar saldırmak için kendisine bir 'arka kapı' oluşturabilir.

Bilgi güvenliği için şirketimizde harici medya kullanımına gerekli durumlar dışında izin verilmemelidir.

Güvenilmeyen kaynaklardan dosya indirme ve yükleme:

- Bu yazılımlara zararlı bir kod veya uygulama eklenmesi mümkündür.

- Bu indirmelerle cihaz tamamen şifrelenebilir, sahip olduğunuz bilgiler dışarıya sızdırılabilir ve hesaplarınız ele geçirilebilir.

İndirilecek dosyalar orijinal sitesinden indirilerek, anti virüs yazılımı ile kontrol edilip sisteme kurulmalıdır.

SPAM ve oltalama maillerinindeki linklere erişim ve yanıtlama:

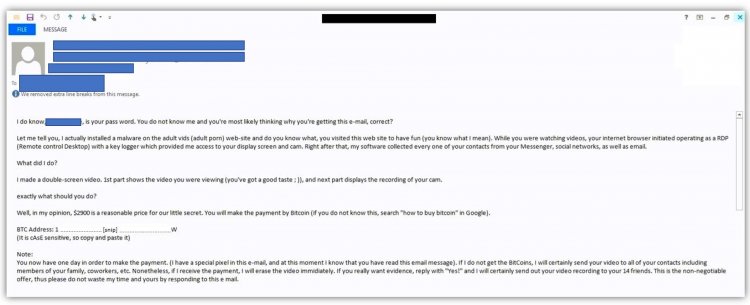

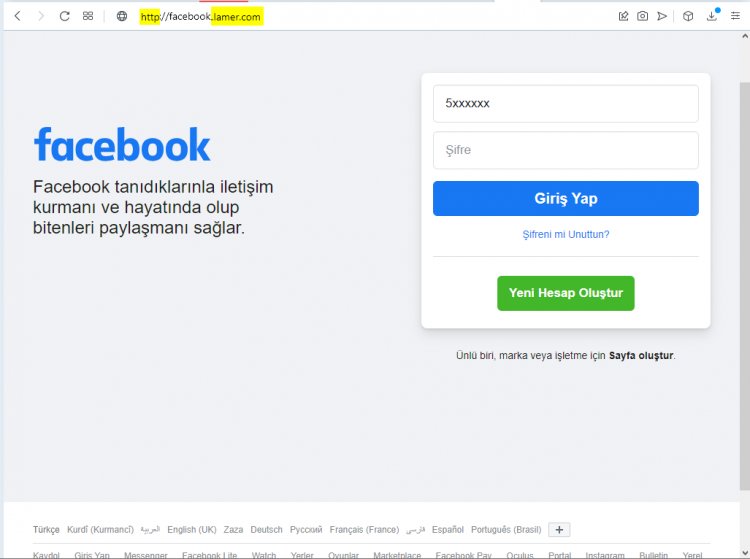

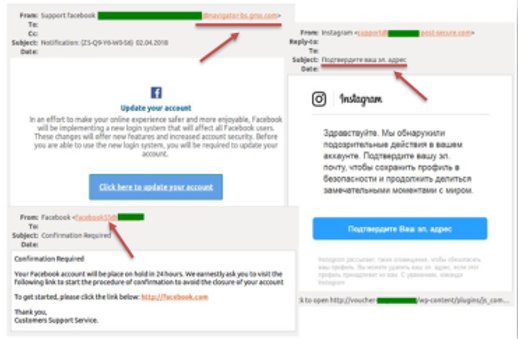

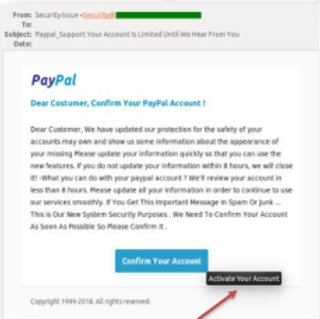

- Oltalama saldırıları genellikle kullanıcı isimleri, şifreler, kredi kartı bilgileri, ağ kimlik bilgileri gibi hassas ve gizli bilgilere ulaşmak amacıyla yapılan saldırılardır. Siber saldırganlar, telefon veya e-posta yoluyla normal bir birey veya kurum gibi görünerek mağdurları belirli eylemleri, bir bağlantıya tıklamak veya ekli dokümanı açmak gibi - gerçekleştirmeleri veya isteyerek gizli bilgileri açıklamaları için manipüle etmek üzere sosyal mühendisliği kullanırlar. Sahte sosyal paylaşım, banka, e-ticaret siteleri, e-posta servisleri, online oyunlar vb. web sayfaları hazırlanmaktır. Burada kullanıcıdan kimlik bilgileri, kart numarası, şifresi vb. bilgiler sahte websitesi aracılığıyla çalınır.

- Tanımadığınız kişilerden gelen mail ve mail eki ile gelen word, excel, pdf ve diğer tüm dosyalara dikkat edilmeli, açılmadan silinmelidir.

- Mailin sizi yönlendirdiği hiçbir adrese veri girişi (banka verileri, tckn vb.) yapılmamalıdır.

Tehdit Örnekleri

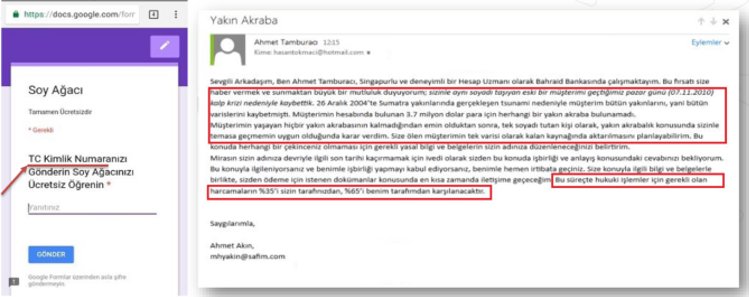

Sextortion dolandıncılık örneği: Bu e-posta Ile kullanıcının web kamerasına ve mesajlaşmalarına erişildiği, uygunsuz video/ekran görüntülerinin kaydedildiği belirtiliyor, eger ödenmezse gizli yetilerinşilerle paylaşılacağı tehdidinde bulunularak fidye isteniyor.

Dolandırıcılar internet ortamında genellikle müşterinin kişisel verilerine ve internet bankacılığı giriş verilerine erişmeye çalışırlar. Phishing/Oltalama mailleri ile müşterileri verilerini girmeleri gereken sahte sayfalara yönlendirirler.

Genelde kampanya/reklam duyurusu ile bir kazanç vadederler. Yönlendirdikleri sahte ama gerçek görünümlü web sayfasından; kişi banka hesabına ait bilgileri girince de, bu bilgiyi çalarak dolandınalık yaparlar.

Kimlik hızrsızlarının en popüler hileleri, sosyal ağlardan gelen sahte bildirimlerdir. Detaylı bilgi için daha öncesinde yayınladığımız Instagram Dolandırıcılığı adlı yazımıza bakabilirsiniz.

Hacker Kimdir?

Siyah şapkalı hacker: Sistem açıklarını araştıran, çeşitli saldırılar gerçekleştiren kötü niyetli hacker grubudur.

Gri şapkalı hacker: Renginden de anlaşılacağı gibi kendi durumuna ya da yaptığı işe bağlı olarak iyi ve kötü hack girişimleri yapan gruptur.

Beyaz şapkalı hacker: Sistem açıklarını bulup, görünen ve potansiyel sistem zafiyetlerini ilgili kişilere bildiren, açıkları kapatan hacker grubudur.

Zararlı Yazılım Tehditleri

Zararlı Yazılım (Malicious Software - Malware) türlerinde öne çıkanlar;

- Virüs: En bilinen ve en eski zararlı yazılım türü olan virüsler, indirilen programlarda, e-postaya gelen dosyalarda kendilerini saklayabilir veya güvenilir olmayan bir siteye tıklamanızla cihazınızın sistemine bulaşabilirler. Diğer dosya ve programları değiştirerek ve kendilerini çoğaltarak yayılırlar. Daha sonra programlandıkları etkinlikleri (veri çalma, silme vs.) gerçekleştirirler.

- Truva Atı (Trojan): Bu zararlı yazılım türü, zararsız ve meşru bir program olarak görünür. Kendini bir dosyada, programda gizler; ilgi çekici (örneğin bedava) görünür, kısacası kişileri onu indirip kullanmaları için kandırır. Yüklenen program kullanıcı tarafından aktifleştirilmedikçe çalışmaz. Ancak yüklenildiğinde truvanın sahibi sizin bilgisayarınızda istediğini (kullanıcıyı izleme, görüntü kaydetme, veri çalma vs.) yapabilir.

- Solman (WOrM): Virüslerden farklı olarak kullanıcı etkileşimine ya da taşıyıcı yazılıma ihtiyaç duymadan yayılırlar. Genelde güvenlik açığını kullanarak, ağ bağlantısı veya indirilen bir dosya yoluyla sisteme sızarlar. Kendilerini kopyalayarak diğer bilgisayarlara ve sunuculara bulaşırlar. Kendini çoğaltıp ağda yayılarak, ağ sistemini işlemez hale getirebilirler.

- Fidye yazılımı (Ransomware): Siber saldırganlara maddi getiri sağlayan ve giderek artan bir tehdit türüdür. Talep edilen fidye ödenene kadar bir bilgisayar sistemine veya verilere erişimin engellenmesi üzere tasarlanır. Genellikle oltalama saldırıları (phishing), kötü amaçlı reklamlar veya güvenlik açıklarından yararlanarak bulaşır. Sızdığı cihazdaki verileri şifreler ve bloke eder. Özellikle son zamanlarda kripto para cinsinden fidye talep edilir ancak ödeme yapılsa bile siber saldırganların verileri iade etme sözünü tutması beklenemez.

- Casus yazılım (Spyware): Kullanıcılara ait bilgileri ve cihazda gerçekleştirilen çevrimiçi aktiviteleri, kişinin bilgisi olmadan toplar ve saldırgana iletir. Çoğunlukla kullanım alışkanlıklarınızı saptamayı, bu bilgileri satmayı, kredi kartı veya banka hesabı bilgilerini ele geçirmeyi amaçlar. Bir kez bulaştıktan sonra kendi kopyasını oluşturarak daha fazla yayılmaya ihtiyaç duymaz.

Casus yazılımlara örnek olarak Keylogger'lar (tuş kaydedici) verilebilir. Keylogger'ların donanımsal ve yazılımsal olmak üzere iki türü vardır. Klavyede basılan tuşları kaydedip sızdıran bir casus yazılım olabileceği gibi, donanımsal keyloggerlar ise klavye veya bilgisayarınıza eklenen bir donanım sayesinde klavye verilerinizi kaydeder.

- Scareware: Aldatma yazılımı, hileli tarayıcı yazılımı veya sahtekarlık yazılımı olarak da bilinir. Genelde açılır pencereler halinde, makul uyarılar şeklinde belirirler, ancak gerçekten olmayan bir problemi varmış gibi göstermeye çalışırlar. Örneğin, cihaza virüs bulaştığını iddia eden bir anti virüs yazılımı uyarısı gibi. Böylece güvenliğinden kuşku duyan kullanıcı farkında olmadan kötü amaçlı web sitelerine tıklar, sahte ve zararlı programı/dosyayı indirir ve verilerinin çalınmasına sebep olabilir.

Zararlı Yazılım Neler yapabilir?

- Bilgisayardaki dosya ve klasörleri silebilir, kopyalayabilir veya yeni dosyalar ekleyebilir.

- Bilgisayarda kayıtlı kişisel bilgileri çalabilir ve başkalarına gönderebilir.

- İstenmeyen içeriklere sahip açılır pencereler açabilir.

- Bilgisayarınızı yavaşlatabilir ya da sistemin çökmesine neden olabilir.

- Siber saldırılarda sizin bilgisayarınızı da suça alet edebilir, bir istasyon olarak (zombi bilgisayar) kullanabilir.

Tehditlerinden korunmak için:

- Bilinmeyen kaynaktan gelen mail, uygulama ve ekler açılmamalıdır.

- Güvensiz sitelere erişimlerden kaçınılmalıdır.

- Antivirüs yazılımları kullanılmak ve siber suçlular tarafından sürekli üretilen yeni ve karmaşık kötü amaçlı yazılımları tespit edebilmek düzenli olarak Antivirüs uygulamasının güncelleme alması sağlanmalıdır.

- Tüm uygulamalar güncel versiyonda kullanılmalıdır. Versiyonlarla birlikte gelen yamaların (patch) her biri bir performans/ürün iyileştirme ve açık kapama üzerinedir.

- Veriler sistematik olarak sürekli yedeklenmelidir.

Hack (İzinsiz Erişim) Tehditleri

|

DDoS Saldırıları: Dağıtılmış Hizmet Reddi (DDoS) saldırıları adıyla bilinen bu saldırı türü en sık karşılaşılan ve en tehlikeli Biber saldırı türüdür. Bu saldırı türünde genel amaç karşı sisteme ulaşılmasını engellemek ve karşı sistemin işlerliğini durdurmaktır. Sistemlere yapılan DDOS saldırılarında, zombi hale getirilmiş bilgisayarları veya zararlı kodlar kullanılır. |

|

Brute Force (Kaba Kuvvet) Saldırıları: Kişilerin veya kurumların hesaplarına izinsiz erişim elde etmek için yapılan parola denemeleridir. Bir sistemin parola korumalı alanına milyarlarca parola denemesi yapılarak parolası zayıf olan kişilerin hesapları kolaylıkla elde edilebilir. Bu saldırı türünde deneme yanılma yöntemi kullanılarak basit veya kısa parolalar kırılmaya çalışılır. |

|

0 (Zero) Day Saldırıları: Sıfırıncı gün saldırıları olarak tanımlanan bu saldırı türü tehlikeli ve bilinmeyen / tespit edilemeyen bir saldırı türüdür. Sistemlerin arka kapılarını keşfeden hackerlar bu zafiyetleri hiç kimse ile paylaşmaz ve bu sayede sistemlere erişirken herhangi bir engelle karşılaşmaz. Genel olarak kullanılan yöntem veya zafiyet bilinmediği için siber güvenlikte en tehlikeli saldırı türü olarak tanımlanır. |

Tehditlerden Korunmak İçin

- Siber saldırılara karşı koruma (Firewall/Güvenlik Duvarı - IPS — IDS gibi güvenlik çözümlerinin kullanımı)

- 5651 Sayılı kanuna uygun yasal log tutma

- Wi-Fi Hotspot (Misafir Ağı) Kurma ve Yönetme

- Web Filtreleme

- SSL VPN gibi güvenlik sistemleri kullanılır.

Siber Saldırı Örnekleri

|

|

|

|

|

|

.

Sosyal Mühendislik Tehditleri

Sosyal Mühendislik: İnsan faktörünü kullanan saldırı tekniğidir. Kişiyi etkileme ve ikna yöntemlerinden faydalanarak, normal koşullarda bireylerin gizlemeleri / paylaşmamaları gereken bilgileri bir şekilde ele geçirme sanatı 'Sosyal mühendislik' olarak ifade edilir.

Sosyal Mühendislik saldırıları neden etkilidir?

- İnsan, güvenlik zincirindeki en zayıf ve şüpheli varlıktır.

- Duygusal boşluk, korku, kolay para kazanma arzusu, güven duyma vb. durumlardan kolaylıkla faydalanılır.

Sosyal Mühendislik Saldırı Yöntemi Örnekleri

Sosyal Mühendislik Saldırısına Uğradığınızı Anlamanın Yolları

Aşağıdaki durumlarda, sosyal mühendislik saldırısına uğrama olasılığınız olduğunu mutlaka aklınızda tutun, şüpheci olun, sakin kalın ve teyit etmeye çalışın.

- Yetkili olduğunun öne sürülmesi, kredi kartı, anne kızlık soyadı gibi bilgilerin istenmesi.

- Tanıdığınız isimlerin veya bildiğiniz olayların güven sağlamak amacıyla ard arda aktarılması.

- Aciliyetin üzerine vurgu yapılması.

- İltifat edilmesi veya kur yapılması vs.

- Sosyal medyada yarışma/çekiliş vb. nedenlerle kişisel verilerinizin istenmesi.

- İsteğin yerine getirilmemesi durumunda kötü sonuçlar doğacağının vurgulanması.

- Sıra dışı taleplerde bulunulması.

- İndirim, hediye vaadiyle paylaşılan linklerine kişisel veri vb. detayların girilmesinin istenmesi.

Sosyal Mühendislik Saldırısına Karşı Alınacak Önlemler

- Adres çubuğunda eğer IP yer alıyorsa, yani websitesinin ismi yazmıyorsa, hiçbir kişisel bilgi girişi kesinlikle yapılmamalıdır.

- İndirim, hediye vaadiyle paylaşılan linklerine kişisel veri girilmemelidir.

- Bankacılık, sosyal medya vb. platformlara Google gibi arama motorlarından aratılarak erişilmemeli, tam URL yazılarak erişim yapılmalıdır.

- https:// ile başlamayan web sitelerinin güvenli olmadığı, girilen şifrelerin toplanabileceği unutulmamalıdır!

Bilgi Güvenliği Konusunda çalışana Düşen Sorumluluklar

Şifre Güvenliği

- En önemli kişisel bilgi, şifrenizdir. Hiç kimseyle paylaşmayınız.

- Parolanızı düzenli aralıklarla değiştirin.

- Şifre oluştururken şirketin şifre politikasına uygun güçlü şifreler oluşturulmalıdır.

- İsim, takım adı, doğum tarihi gibi tahmin edilmesi kolay kombinasyonlardan kaçınmalısınız.

- Şirkete ait kullanıcı adı şifre ile sosyal medya hesaplarına üye olunmamalıdır.

- Şifrelerimiz hiç kimseyle, herhangi bir şekilde paylaşmayınız.

- Unutma kaygısıyla şifrenizi herhangi bir yere yazmayınız.

- Şüpheli durumlarda şifrenizi zaman kaybetmeden değiştiriniz.

- Güvenli olmadığını düşündüğünüz mekanlarda kurumsal şifrelerinizi kullanmanızı gerektirecek uygulamaları kullanmayınız.

Güçlü Şifre Örnekleri

- Şifrenize mutlaka sayı, BÜYÜK-küçük harf ve bir sembol ekleyin.

Örneğin; Bilgisayar yerine 81LG1S@y@r - Şifre belirlerken önce, unutmayacağınız bir cümle oluşturun.

Örneğin, sevdiğiniz bir şarkıda geçen ya da bulduğunuz yeni bir cümleyi şu şekilde kullanabilirsiniz.

'Bugün bayram, erken kalkın çocuklar'

8uGün.8@y®@m! - Hatırlaması daha kolay şifreler oluşturmaya yönelik yöntemlerden biri, bir ifadenin harflerinden bazılarını değiştirmektir.

Örneğin: 'Makamasaverim1', şifre olarak 'M@k@rn@53v3r1m*'

Temiz Ekran Temiz Masa İlkesi

- Şirkete ait uygulamalarda kullanılan parolalar iş arkadaşları da dahil olmak üzere kimse ile paylaşılmamalı, parolalar yazılı olarak post-it ya da not kağıtlarına yazılarak pano, bilgisayar ekranı, klavye gibi donanımlara yapıştırılmamalıdır.

- Çalışma sonunda kağıt ortamında yada elektronik cihazlar üzerinde tutulan 'gizli yada çok gizli' bilgiler güvenlikli ortamlarda (çelik kasa, kilitli güvenli ()damlar vb.) saklanmalıdır.

- Çıktısı alınan dokümanların yazıcıda unutulmamasına dikkat edilmelidir.

- Kağıtların çöp kutularına atılması yerine, kağıt imha makinalarında kırpılmasına dikkat edilmelidir.

- Çalışanlar telefon konuşmaları sırasında hassas bilgilerin açığa çıkmaması için tedbirli davranmalıdır.

Mail Güvenliği

|

|

|

|

|

|

Şirket maillerinizi kesinlikle özel mail adreslerinize göndermeyiniz. Bilgi güvenliği ihlali durumunda disiplin esaslarındaki cezai yaptırımlar uygulanabilir.

Fiziksel Güvenlik

Bir varlık için etkin fiziksel tedbirler uygulanmadığı sürece, diğer tedbirlerin etkinliği de olmayacaktır. Fiziksel güvenlik için aşağıdaki konulara dikkat edilmesi önemlidir.

- Araçla seyahatlerinizde cihazlarınızı erişimi kolay veya görülebilecek yerlerde bırakmayınız.

- Gizlilik derecesi yüksek bilgi ve belgeler kasa, kilitli dolap veya çekmecelerde saklanmalıdır.

- Gizlilik ve güvenlik seviyesi yüksek alanlara erişimler/girişler kontrol altında tutulmalıdır.

- Toplantı sonrasında tahtaya yazılanlar temizlenmeli ve toplantı odasında evrak bırakılmamalıdır.

Personel Kartı Güvenliği

- Personel kartınız ofise giriş yaptıktan itibaren mesai bitimine kadar üzerinizde bulunmalıdır.

- Personel kartınızın fiziksel güvenliğini sağlamalısınız. Kartınızın yetkisiz kişilerin eline geçmesi ve olası kullanımı bir güvenlik ihlali oluşturacaktır.

- Personel kartları bir başka çalışanın giriş/çıkışı için kullanılmamalıdır.

PCI-DSS

PCI-DSS Nedir?

Kartlı Ödeme Endüstrisi Veri Güvenlik Standardı olan PCI DSS, kredi kartının işlenmesi, iletilmesi ve saklanması aşamalarında uyulması gereken mantıksal ve fiziksel bilgi güvenliği kurallarını tanımlamaktadır.

Bu kurallar PCI (Payment Card Industry) adı verilen ve aralarında American Express, MasterCard Worldwide, Visa, Discover Financial Services gibi üyeleri bulunan bir konsey tarafından geliştirilmekte ve yayımlanmaktadır.

PCI-DSS Zorunlu mudur?

PCI DSS sadece kredi kartı ile işlem yapan üye işyerleri ve bankalar için geçerli olmakla kalmayıp, kart sahibinin bilgilerini gizleyen ya da ileten tüm hizmet sağlayıcılarını da kapsamaktadır. Bir başka deyişle, kredi kartı sahiplerinin bilgilerini güven altında tutmak için oluşturulmuş PCI DSS standartlarına uymayan firmalar, kredi kartı ile tahsilat yapamazlar.

PCI-DSS Uyumluluğu Nasıl Sağlanır?

PCI DSS uyumluluğunun sağlanabilmesi için üç temel süreçten geçmek gerekmektedir:

Fizibilite/Analiz süreci

- Kredi kartı ile yapılan ödeme işlemlerinin akışı çıkarılır.

- Kart bilgisinin transfer edildiği sistemler tespit edilir.

- PCI DSS'in getirdiği güvenlik standartlarına ilişkin (FW, IPS, AV, AD vb.) fizibiliteler yapılarak ihtiyaçlar çıkarılır.

İyileştirme/Geliştirme süreci

- Uyumluluk için gereken güvenlik ve süreç çalışmaları (Kurulum, konfigürasyon, test vb.) gerçekleştirilir.

- Kart bilgilerinin güvenli ve izole alanda alınması ve tahsilat için kullanılması sağlanır.

- GAP analizi (ön denetim) ile, tespit edilen açıklar kapatılır ve PCI DSS uyumluluğu için tüm gereksinimlerin devreye alınması sağlanır.

Belgelendirme

PCI DSS standardı çerçevesinde, uyum/doğrulama gereksinimlerinde belirtilen periyotlarda, denetleme ve sonucunda belgelendirme işlemleri yapılır.

PCI-DSS ile Neyi Hedefliyoruz?

|

Güvenlik Hizmet verdiğimiz ilgili müşterilerimizin ödeme/tahsilat sistemleriyle ilgili tüm yapının güvenliğini sağlayarak, kredi kartı gibi kritik bilgileri güvence altına almak. |

|

Kurumsal imaj Kurumsal kimliğimize uygun olarak güvenlik standartlarını sistemlerimize uygulayarak rekabet avantajı sağlamak. |

Tepkiniz nedir

0

0

Beğendim

0

0

Beğenmedim

0

0

Muhteşem

0

0

Eğlendim

0

0

Sinirlendim

0

0

Üzüldüm

0

0

Vay